事例197

フィッシングサイトの体験

名古屋高校 中西渉先生

フィッシングを実際に体験することでSMTPの特徴を学ぶ

「情報」学習内容の中で、情報通信ネットワークが非常に重要な要素であることは間違いありません。現在、私の勤務校で使用している教科書には、例えばアプリケーション層でHTTPの話とメールのプロトコルの話が載っています。

メールのプロトコルで送信や転送で使われるSMTPは、送信者の確認を行わないという特徴があります。例えば、秘書の人が本人の代理としてメールを送信することができるように作られているので、言い替えれば、送信者の詐称が可能ということでもあります。

今回は、その特徴を利用した偽メールを生徒に送って、こちらが用意した偽サイトに誘導するというフィッシング体験を行ってみたことについてご報告します。

まず勤務校の環境をご紹介します。

1887年創立の、キリスト教主義の男子校で、併設型の中高一貫校です。中学6クラス、高校12クラスといった規模ですので、全部で50クラス以上あります。

情報教室は3教室あり、端末は48台プラス1台あります。入学時にアカウントを作成して、OpenLDAPで管理し、OSはDebian、メールソフトはSylpheed、WebブラウザはFirefox、画面転送はVNC、オフィスソフトはLibreOffice をずっと使ってきました。

ただ、今年から生徒にiPadを持たせ、普通教室にもWi-Fiを導入したので、今後はGoogleドキュメントを使うように変えていこうかと考えています。

サーバは、校内にもオンプレミスで置いています。OSはDebianで、WebサーバはApache、SMTPはPostfixです。後述する偽サイトは、私が個人的に使っているレンタルサーバに置きました。

授業用サイトは校内のwebサーバに置き、Moodleで構築した授業用サイトでスライドやプリントなどの授業用資料を配布したり、あるいは課題提出や小テストなどを行ったりしています。

また、昨年は授業の解説動画も埋め込みで置きました。今年は動画はYouTubeに置いて、ここにはYouTubeの再生リストのリンクを置いています。その方が、早送り再生などもできて便利です。

SMTPの情報の流れを実際に観察して、ネットワーク上をどんな情報が流れているかを知る

具体的な実習の方法です。

前述の通り、メールソフトはSylpheedを使用します。Sylpheedの利点に、ログウィンドウを開くとサーバとの通信記録が見られるという点があります。このログウィンドウを見せて、SMTPではどんな情報を使って、どんな情報がサーバから返ってきてどんな通信が行われているのかということを、観察してもらいます。

※クリックすると拡大します。

すると、POP3に関してはパスワードが******と隠して表示されますが、実際にはそのままのパスワードがネットワークを流れているので非常に危険で、他の人が覗き見し得ることがわかります。

以前はAPOPという方法も使われていましたが、最近は通信自体を暗号化するということが流行なのかなと思います。

SMTPについては、ユーザー名、パスワードが使われていないこと確認し、「本人確認していないのだから、なりすましができるよ」という話をします。それを実際にやってみようということで、偽メールの実習に入ります。

偽メールでフィッシングサイトに誘導する

それでは、偽メールを生徒たちの目の前で送ります。

かつては、毎年の定番ネタとして、「じゃあ、今から担任のふりして送るからな」などと言って、「しっかり勉強しろ」といった他愛のない内容のメールを送っていました。

ですが、講師の先生から「本当に偽サイトを作って、そちらに誘導したほうがリアルに見えるだろうし、後で説明するフィッシングサイトにもつながるから一石二鳥ではないか」と提案を受け、実行してみることにしました。

生徒に偽メールを送る際には、偽であることを事前に念押ししています。

SMTPでつないで『サポート委員会』という架空の団体からのメールを装います。中身を送るにあたっては本人確認もありません。文字化けしないように、文字コードだけは入れておきます。

差出人のアドレスはmeigaku.ac.jpのアドレスとして、サブジェクトはお決まりの「緊急」です。

内容は、「最近授業用サイトが重いので、ミラーサーバを用意した」ということで、そのアドレスを書いておきます。「nagoya-gakuin」という、本来の授業用サイトのアドレスに本当にあるドメインの一部です。これでOKということで、普通にメールが送れてしまいます。

授業では、生徒に「今から送るのは偽メールだし、サポート委員会などない。『OK』と言うけれど、嘘だからね」と伝えておきます。一方で「でも最近は授業用サイトが重いのは本当だけど…」など、少し惑わせるようなことも言っておきます。

なお、本来はこのように偽メールを送ることは、メールソフトで設定を変えればすぐにできてしまうことですが、ターミナルで行うと、より怪しげに見えますし、生徒に真似してほしくないので、わざとわかりにくくしています。

偽サイトにログインすると…

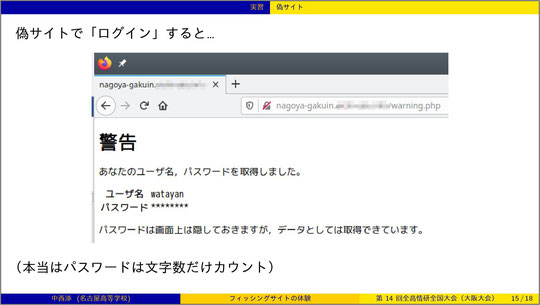

さて、届いたメールがそれらしいので、アドレスをクリックしてみると、いつも行っている授業用サイトに似たサイトが表示されます。この偽サイトは、本物の授業用サイトからHTMLやアイコン素材をそのまま持って来ているので、全く同じ画面になっています。URLも本物と似ているけれども、実は違うという作りにしています。

※クリックすると拡大します。

似ているので騙されてパスワード入れてみると、警告画面が出て、あなたのユーザー名、パスワードを取得しましたと脅しをかけてきます。

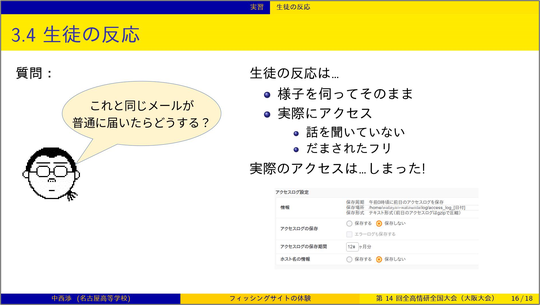

それに対する生徒の反応です。

このようなメールが届くことは普通によくあることなので、様子を伺っていた生徒が多かった印象です。

ただ、中には実際にアクセスして、さきほどの偽サイトを開いた生徒もいました。その理由もいろいろで、話を聞いていなくて「ミラーサーバ、ありがたいな」と本当に信じてしまって開いた人もいれば、嘘とわかっていて、騙されたふりをしてわざとつないでくれた人もいました。

セキュリティをどこで学ぶかも課題に

次年度に向けたまとめです。

今回、このアクセスログ保存をし忘れてしまったので、次年度はきちんと記録を取り、どんな反応が多いか、どんな生の声が聞けるかをまとめたいと考えています。

また、セキュリティ意識の格差も感じました。話を聞いていなくて騙されてしまった生徒もいれば、偽物に決まっていると気が付く生徒もいる。この学校では2学期にセキュリティの話をするのですが、本当はもっと早くやっておかないといけないのではないかと、切に思いました。ひょっとすると、高校では遅いかも知れないとも思います。ただ、やはり理屈から説明しないと無意味なので、どの段階で扱うかは非常に悩ましい課題です。

第14回全国高等学校情報教育研究会全国大会(大阪大会) オンデマンド発表より